1. 제로트러스트 추진배경

가. 환경변화

-디지털 대전환 가속화로 네트워크 경계 확장 및 다변화 발생

(원격 재택근무, 리소스 위치 다변화, 접속요구시간 및 위치 예측 불가)

-복잡한 환경변화로 정보보호 관리의 어려움 증가

-기존 경계보안모델의 한계 도달

나. 기존 경계보안모델의 한계

-내부자에 대한 암묵적 신뢰 기반의 위험 노출

-악성코드, 크리덴셜 스터핑을 통해 내부 침투 후 횡적이동을 통해 시스템 접근하여 권한획득 및 데이터 유출

-기존 보안기술을 개선, 보완한 SIEM, SOAR, XDR 등 운용 - 다양한 악성행위 감시, 정보 유출 등에 한계 도달

다. 미국의 제로트러스트 도입 현황

-2010년, 탈경계화 등 경계기반 보안모델의 한계 극복 시도, 존 킨더백이 제로트러스트 개념 제시

-2013년, CSA 등에서 SDP 등에 대한 논의 진해

-2020년, NIST에서 7가지 사상, 접근방법을 포함한 제로트러스트 아키텍처 발표

-2021년, 바이든 행정부에서 제로트러스트와 공급망 보안 추진을 위한 행정명령 발표

2. 제로트러스트의 개요

가. 제로트러스트의 정의

-정보 시스템 및 서비스에 대한 접속요구가 있을 때 네트워크가 이미 침해된 것으로 간주하고, 주어진 권한을 정확하고 최소한으로 부여하는데 있어서 불확실성을 최소화하도록 설계된 개념 및 아이디어 모음(NIST SP 800-207, ’20년)

나. 제로트러스트의 특징

-네트워크 및 시스템이 침해되었다는 가정에서 출발

-모든 자원의 경계를 구분하여 분리

-자원 접근 요구에 대해 최소한의 권한 부여 (선인증 후접속)

-Never Trust, Always Verify

-각 벤더별 ZeroTrust에 대해 정의 및 응용 제안 중임 (하지만 하나의 솔루션이 아닌 개념들의 모음(기술, 문화, 프로세스 등)

3. 제로트러스트의 기본철학 및 핵심원칙

가. 제로트러스트의 기본철학

나. 제로트러스트의 핵심원칙

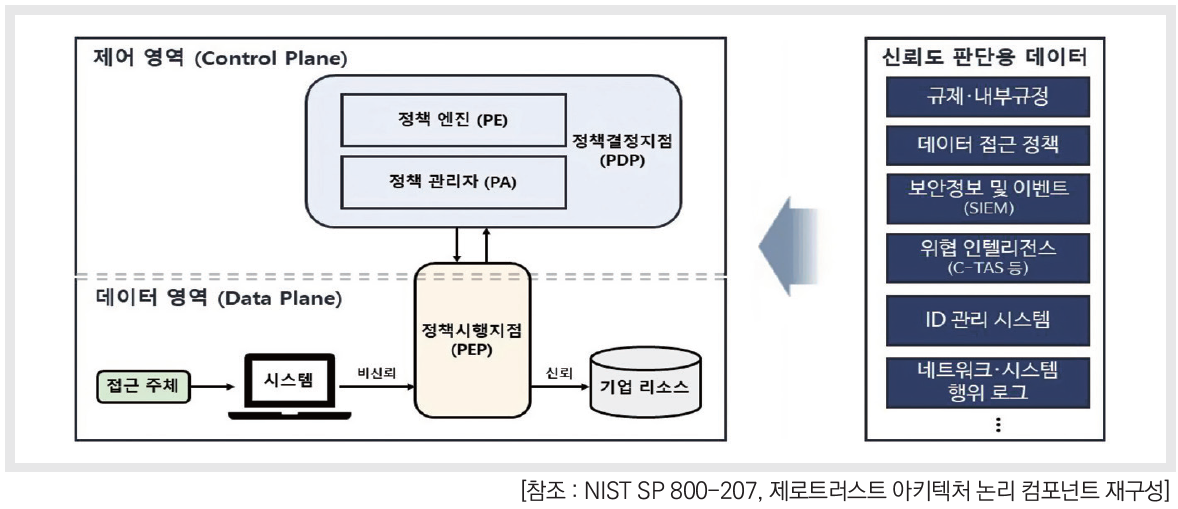

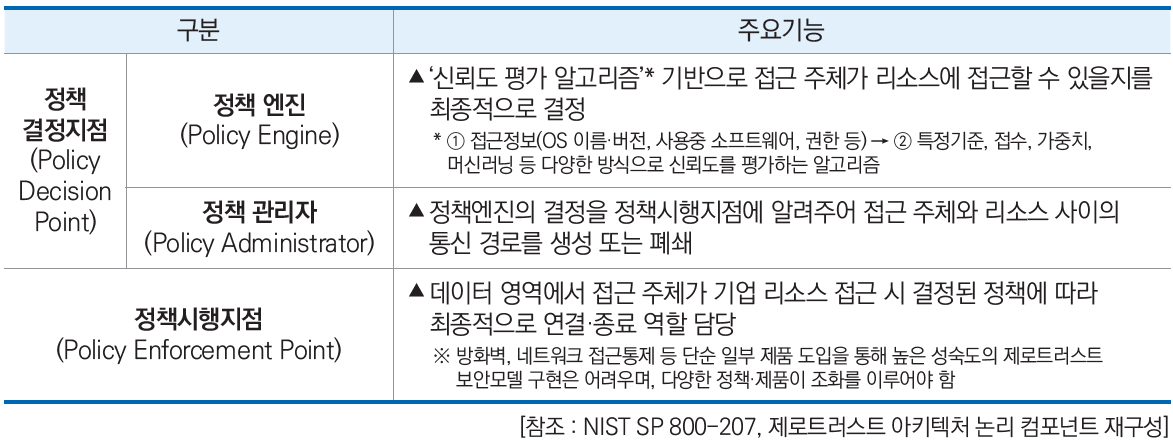

4. 제로트러스트 접근제어 개념도 및 구성요소

가. 제로트러스트의 접근제어 개념도

나. 제로트러스트의 접근제어 구성요소

5. 제로트러스트 도입절차 및 핵심요소

가. 제로트러스트 도입절차

나. 제로트러스트 도입 핵심요소

다. 제로트러스트 성숙도 단계

'(부제) 나는 CISO 이다 > ISMS-P 인증심사' 카테고리의 다른 글

| 개인정보의 안전성 확보조치 기준 개정안 요약 (23년 09월) (0) | 2023.08.08 |

|---|---|

| ZTMM(Zero Trust Maturity Model) (0) | 2023.08.04 |

| 개인정보보호법 개정안 요약 (보안뉴스) (0) | 2023.06.28 |

| 개정된 개인정보보호법 신구대조표 (0) | 2023.06.28 |

| 개인정보 처리를 위한 동의 방식 (0) | 2023.04.25 |

댓글