1. 공급망 공격의 동향 및 유형

가. 공급망 공격의 동향

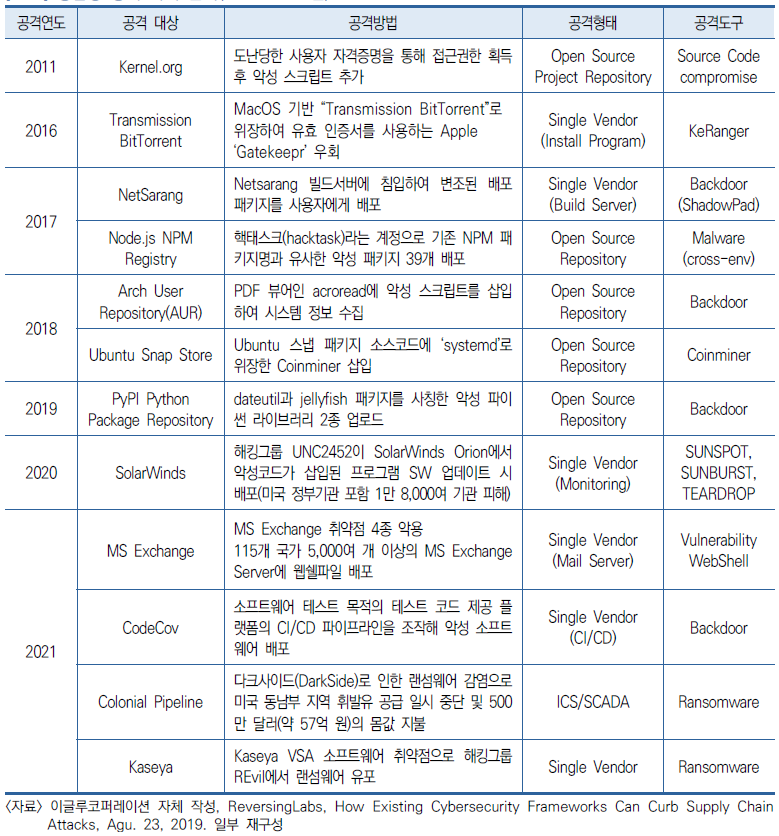

- 2020년 이후 솔라윈즈, 콜리니얼 파이프라인, 카세야, MS Exchange Server 사태 등 공급망 공격 사건 다수 발생

- 정부기관부터 민간기업까지

- 지적재산 유출 및 인적 피해 발생

- 공급망의 피해 시 2차 피해 발생 우려

| 과거 | - 하드웨어 기반의 공급망 공격이 주목 - 공급망 과정에 침투하여 위변조된 모듈을 삽입하여야 하기 때문에 완제품 상에서 비정상 기능 수행 탐지가 어려지만 공급망에 접근하기가 어렵고 위변조된 모듈을 삽입하기가 용이하지 않다는 이유로 공격시도가 낮은 편이였음 |

| 현재 | - 4차 산업혁명과 디지털 전환에 영향으로 소프트웨어 기반의 공격망 공격이 주목 - SDLC에 침투해 정보탈취 및 시스템 제어 등 악의적인 기능을 주입한 소프트웨어를 통해 공객 대상에 접근하지 않고 악성코드 배포 가능 |

나. 공급망 공격의 유형

| 구분 | 대상 | 내용 |

| 하드웨어 공급망 공격 | IC SoC 하드웨어 설계자 FPGA 개발자 3PIP |

- 입출력 장비 등 물리적인 구성요소를 공격 - 백도어나 인포스틸러와 같은 잠재적인 공격 트리거를 삽입 |

| 소프트웨어 공급망 공격 | 시스템 SW 응용 SW |

- 시스템 또는 응용 소프트웨어어의 동작 지시 명령어 |

| 펌웨어 공급망 공격 | 펌웨어 | - 소프트웨어어를 통해 시스템 성능 향상을 목적으로 하는 펌웨어 공격 - 하드웨어/소프트웨어 특성 동시 보유 |

- 소스코드나 라이브러리 훼손, 소프트웨어 업데이트 서버 및 오픈소스 레파지토리를 악용한 악성코드 배포, 접근제어 우회를 통한 비인가 접근시도, 신뢰된 코드서명 인증서 탈취 등 소프트웨어 무결성 저해 등 소프트웨어 무결성 저해 형태 주로 이용

- 인프라 환경 상에서 기 구축된 접점을 활용하기 때문에 위변조된 소프트웨어나 악성코드 주입에 성공 시 하위 시스템의 접근 권한 획득, 측면 이동 등 2차 피해 유발 가능

2. 소프트웨어 기반 공급망 공격 동향

가. 소프트웨어 기반 공급망 공격 현황

- 소프트웨어 공급망 공격에서 주로 선호되는 공격방식은 신뢰된 관계를 이용하는 방식

나. 소프트웨어 기반 공급망 공격 유형

| 유형 | 공격 대상 | 설명 |

| 오픈소스 레파지토리 공격 | cross-env 패키지 Event-Stream 패키지 UA-Parser-JS NPM 라이브러이 |

- 다수 불특정 사용자가 접근, 소스코드 생성 및 수정이 가능한 레파지토리를 대상 - 상호 검증 프로세스 미흡 또는 부재를 이용 - SDLC 전반에 악영향 |

| 3rd Party Solution 공격 | 솔라윈즈, MS Exchange, 카세야(Kaseya) | - 신뢰된 관계를 이용하여 취약점 체인화 성공 사례 - 취약점 체인화로 인해 발생된 공급망 보안이슈는 단기간 에 해소되기 어려울뿐더러 장기적인 위험요소로 작용 가능 |

- 소프트웨어 기반 공급망 공격은 개인주도형을 넘어 국가주도형 공격으로 발전

3. 소프트웨어 기반 공급망 공격 대응방안

- 공급망 생태계를 구성하고 있는 구성요소들의 이해관계를 바탕으로 소프트웨어 공급망 보안 거버넌스를 수립

| 방안 | 구분 | 설명 |

| 정책ㆍ제도적 대응방안 | 국외 | - (미국) 사이버 공격 대응과 국가적 재난수준의 해킹사고로 인한 안보문제 해소방안이 담긴 “사이버 보안 강화를 위한 행정명령 (Executive Order on Improving the Nation’s Cybersecurity)”을 발표 - (CISA) 소프트웨어 공급망의 위협요소를 설계, 개발 및 생산, 배포, 획득과 배포, 유지보수, 폐기 단계별로 관리할 수 있는 가이드라인을 배포 |

| 국내 | - 소프트웨어 공급망 위협에 대응하기 위해 하드웨어 및 소프트웨어 제품의 취약점 탐지 및 무결성을 검증하는 공급망 보안기술개발이 담긴 “디지털 대전환시대 정보보호산업의 전략적 육성 방안”을 발표 - 글로벌 보안기술 격차 완화 및 선제적인 원천기술 확보를 통한 보안시장 선점을 위해 “사이버 보안 10대 국가필수전략기술”에 따라 제로트러스트나 공급망 보안을 위한 “사이버 보안 新기술 개발 로드맵” 수립 계획을 기반으로 국가차원의 차세대 정보보호 기술 경쟁력 확보를 위한 전략적 육성 방안을 수행 |

|

| 기술적 대응방안 | 소프트웨어 종속성 문제 해소 | - 소프트웨어의 근간이 되고 있는 레파지토리의 보안성 강화 - 오픈소스 레파지토리에서 제공하는 패키지를 활용하는 경우에는 주기적인 종속성 감사(dependency audit)를 통한 주기적인 모니터링 수행 |

| 취약점 관리 | - 소요되는 시간과 비용에 따라 보안조치계획의 우선순위를 고려 - 알려진 취약점(known vulnerability)의 경우에는 Exploit Code의 존재 여부를 기준으로 우선순위 반영 |

|

| 공급망 타협 | - 공급망을 구성하고 있는 구성요소 인지 - 국내 환경에 맞는 소프트웨어 공급망 보안강화체계를 구축하여 보안 가시성을 확보 |

'ICT 관련 동향' 카테고리의 다른 글

| (ITFIND) 안전한 활용을 위한 개인정보 비식별화 동향 (0) | 2022.06.29 |

|---|---|

| (ITFIND) 비대면 시대의 네트워크 보안기술 : 보안 서비스 엣지 (0) | 2022.06.22 |

| 메타버스 플랫폼 동향 (0) | 2022.05.12 |

| 메타버스 (0) | 2022.05.04 |

| 미국 캘리포니아주 소비자 프라이버시법(CCPA)의 주요 내용과 시사점 (0) | 2022.03.29 |

댓글